APT: Como as ameaças a cibersegurança evoluíram

FireEye mostra como funcionam os ataques modernos

A FireEye lançou em conjunto com a Mandiant um relatório mostrando como agem os invasores modernos e quais medidas devem ser tomadas para se proteger. “Cybersecurity´s Maginot Line: A Real-World Assessment of the Defense-in-Depth Model” (“Linha Maginot de Segurança Cibernética: Uma Avaliação do mundo real do Modelo Defesa Avançada”) mostra testes reais com dados coletados em mais de 1.217 empresas em 65 países em mais de 20 setores diferentes. O relatório revela uma profunda falha no modelo de defesa “in-depth”, com a maioria das ferramentas de segurança mais vendidas falhando em proteger 97% das organizações em que estão implementadas.

Hoje em dia, com os métodos modernos de ataque, as empresas e organizações encaram um problema similar ao erro histórico da França ao construir sua Linha de Maginot. São gastos bilhões de dólares por ano em defesas que são facilmente contornadas por invasores que criam malwares específicos para cada vítima de uma Ameaça Avançada Persistente ou APT, sigla em inglês para Advance Persistent Threat.

A Linha de Maginot foi uma fortificação francesa construída no entre guerras para deter um ataque do exercito alemão. A linha de defesa consiste em uma serie de bunkers, obstáculos anti-tanque e arame farpado, mas se mostrou inútil quando os alemães simplesmente deram a volta pela Bélgica durante a Segunda Guerra e invadiram a França ignorando a linha de defesa.

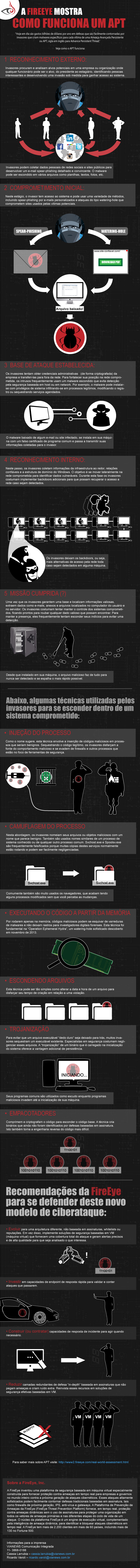

Veja como funciona um APT e entenda porque os métodos de defesa tradicionais estão cada dia mais obsoletos:

-

Reconhecimento externo: invasores procuram e analisam alvos potenciais em uma empresa ou organização – qualquer funcionário pode ser o alvo, do presidente ao estagiário – para identificar pessoas interessantes e desenvolver uma invasão sob medida para ganhar acesso ao sistema. Invasores podem até coletar dados pessoais de redes sociais e sites públicos para desenvolver um e-mail spear-phishing detalhado e convincente;

-

Comprometimento inicial: neste estágio, o invasor tem acesso ao sistema e pode usar uma variedade de métodos, incluindo spear-phishing por e-mails personalizados e ataques do tipo watering-hole que comprometem sites usados pelas vitimas potenciais;

-

Base de ataque estabelecida: os invasores tentam obter credenciais administrativas (normalmente de forma criptografada) da empresa e transferi-las para fora da rede. Para fortalecer sua posição na rede comprometida, os intrusos frequentemente usam um malware escondido que evita detecção pela segurança baseada em host ou em network. Por exemplo, o malware pode instalar-se com privilégios de sistema infiltrando-se em processos legítimos, modificando o registro ou sequestrando serviços agendados;

-

Reconhecimento interno: neste passo, os invasores coletam informações da infraestrutura ao redor, relações confiáveis e a estrutura de domínio do Windows. O objetivo é se mover lateralmente na rede comprometida para identificar dados vulneráveis. Durante esta fase os invasores costumam implementar backdoors adicionais para que possam recuperar o acesso a rede caso sejam detectados;

-

Missão cumprida(?) Uma vez que os invasores garantem uma base e localizam informações valiosas, extraem dados como e-mails, anexos e arquivos localizados no computador do usuário e no servidor. Os invasores costumam tentar manter o controle dos sistemas comprometidos, ficando prontos para roubar qualquer dado valioso que possam encontrar. Para manter a presença, eles frequentemente tentam esconder seus indícios para evitar uma detecção.

Abaixo, algumas técnicas utilizadas pelos invasores para se esconder dentro de um sistema comprometido:

-

Injeção do processo: como o nome sugere, esta técnica envolve a inserção de códigos maliciosos em processos que seriam benignos. Sequestrando o código legítimo, os invasores disfarçam a fonte do comportamento malicioso e se evadem de firewalls e outros processos que estão no foco de ferramentas de segurança;

-

Camuflagem do processo: nesta abordagem, os invasores nomeiam seus arquivos ou objetos maliciosos com um nome que parece benigno. Também são usados nomes similares de um processo de sistema conhecido ou de qualquer outro processo comum. Svchost.exe e Spoolsv.exe são frequentemente falsificados porque muitas cópias destes serviços normalmente estão rodando e podem ser facilmente negligenciadas;

-

Executando o código a partir da memória: por rodarem apenas na memória, códigos maliciosos podem se esquivar de varreduras de malwares e não deixam rastros para investigadores digitais forenses. Esta técnica foi fundamental na “Operation Ephemeral Hydra”, um watering-hole sofisticado descoberto em novembro de 2013;

-

Escondendo arquivos: esta técnica pode ser tão simples como alterar a data e hora de um arquivo para disfarçar seu tempo de criação em relação a uma violação;

-

Trojanização: para evitar que um arquivo executável “dedo duro” seja deixado para trás, muitos invasores sequestram um executável existente. Especialistas em segurança costumam negligenciar esses arquivos. A “trojanização” de um binário que é carregado na inicialização do sistema oferece a vantagem adicional de persistência;

-

Empacotadores: comprimem e criptografam o código para esconder o código base. A técnica cria binários que ainda não foram identificados por defesas baseadas em assinatura. Isto também torna a engenharia reversa do código mais difícil.

Recomendações da FireEye ara se defender deste novo modelo de ciberataque:

-

Evoluir para uma arquitetura diferente, não baseada em assinaturas, whitelists ou reputações. Em vez disso, implemente soluções de segurança baseadas em VM (máquina virtual) que fornecem uma cobertura total do ataque e geram alertas precisos e de alta qualidade para que seja analisado o que interessa;

-

Investir em capacidades de endpoint de resposta rápida para validar e conter ataques que passarem;

-

Construir (ou contratar) capacidades de resposta de incidente para agir quando necessário;

-

Reduzir camadas redundantes de defesa “in-depth” baseada em assinatura que não pegam ameaças e criam ruído extra. Reinvista esses recursos em soluções de segurança efetivas baseadas em VM.

Sobre a FireEye, Inc.

A FireEye inventou uma plataforma de segurança baseada em máquina virtual especialmente construída para fornecer proteção contra ameaças em tempo real para empresas e governos no mundo inteiro contra a próxima geração de ataques cibernéticos. Esses ataques altamente sofisticados podem facilmente contornar defesas tradicionais baseadas em assinatura, tais como firewalls de próxima geração, IPS, anti-vírus e gateways. A Plataforma de Prevenção de Ameaças da FireEye (FireEye Threat Prevention Platform) fornece, em tempo real, proteção contra ameaças dinâmicas sem o uso de assinaturas para proteger uma organização em todos os vetores de ameaças primárias e nas diferentes etapas do ciclo de vida de um ataque. O núcleo da plataforma FireEye é um engine de execução virtual, complementado pela inteligência de ameaça dinâmica, para identificar e bloquear ataques cibernéticos em tempo real. A FireEye tem mais de 2.200 clientes em mais de 60 países, incluindo mais de 130 no Fortune 500.