Novo bug para Android leva dispositivos móveis a se transformar em “tijolo”

São Paulo, março de 2014 – Recentemente, a Trend Micro – líder mundial em soluções de segurança na era da nuvem – alertou sobre uma vulnerabilidade de falha no sistema Android que pode afetar a infraestrutura Google Bouncer™, uma infraestrutura que, de maneira bastante alarmante, afeta dispositivos móveis Android com versões do sistema operacional 4.0 e posteriores.

Essa vulnerabilidade pode ser usada por criminosos virtuais para causar danos substanciais em smartphones e tablets Android, podendo levar um dispositivo a se transformar em “tijolo”, ou em outras palavras, se tornar completamente inutilizável. Neste contexto, o dispositivo se transforma em “tijolo” ao ficar preso em um ciclo de reinicialização infinito.

Como isto é feito?

A análise da Trend Micro mostra que a primeira falha é causada pela corrupção de memória no gerenciador de janelas (WindowManager), interface que os aplicativos usam para controlar o posicionamento e a aparência das janelas em uma determinada tela. Grandes quantidades de dados foram inseridos sob o rótulo Atividade, que é o equivalente ao título “janela” do Windows.

Se um criminoso virtual cria um aplicativo que tem um rótulo Atividade oculto, com grande quantidade de dados, o usuário não terá a mínima ideia que esta exploração está de fato ocorrendo. Os cibercriminosos podem disfarçar esta exploração ainda mais por meio da criação de um evento de disparo cronometrado que para a atividade do aplicativo atual e, na sequência, abre a atividade escondida. Quando o evento cronometrado é acionado, se executa a exploração e o servidor do sistema falha como resultado. Isto interrompe todas as funcionalidades do dispositivo móvel, e o sistema será forçado a reiniciar.

Um caso ainda pior é quando o malware é programado para ser iniciado automaticamente junto à inicialização do dispositivo. Desta forma, o dispositivo fica preso em um ciclo de reinicialização, se tornando inútil. Neste caso, apenas uma correção de recuperação para o boot loader vai funcionar, o que significa que todas as informações (contatos, fotos, arquivos) armazenados no interior do dispositivo serão apagados.

O bug foi capaz de causar falhas em uma série de serviços

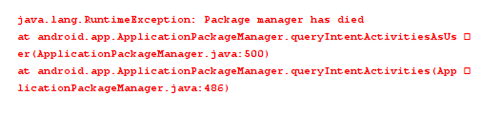

Outras pesquisas da empresa revelaram que, além do serviço de gerenciamento de janelas (WindowManager), o gerenciador de pacotes (PackageManager) e o de atividades (ActivityManager) também estão suscetíveis a uma vulnerabilidade com falha similar. A diferença fundamental é que o dispositivo do usuário irá falhar imediatamente uma vez que o app mal intencionado de exploração estiver instalado. Saiba que, neste caso, o aplicativo de exploração não precisa de nenhuma permissão especial.

No arquivo AndroidManifest.xml, os nomes de rótulo do aplicativo podem ser definidos no atributo de elemento “android:label”, que pode ser escrito com uma cadeia bruta (”raw string”), e não somente com a referência do recurso de cadeia. Normalmente, os aplicativos com rótulos de cadeia bruta muito longas declarados no AndroidManifest.xml não podem ser instalados devido ao limite de tamanho de transação do buffer do Android Binder. Mas por meio da interface do ADB (Android Debug Bridge), que é usada por muitos terceiros e clientes de mercado, tais aplicativos podem ser instalados – o que, inevitavelmente, causa uma falha instantânea no serviço de gerenciamento de pacotes (PackageManager).

Figura 1. Falha do serviço de gerenciamento de pacotes

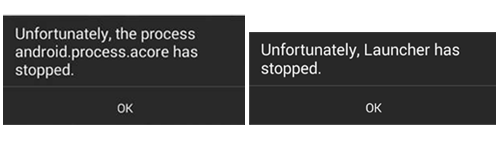

Em uma reação em cadeia, todos os outros processos que dependem do gerenciamento de pacotes travam e deixam o dispositivo Android completamente inutilizável. Abaixo estão as notificações de alguns serviços que falharam, o que inclui o inicializador andandroid.process.acore.

Figura 2. Falha nos serviços que dependem do gerenciador de pacotes

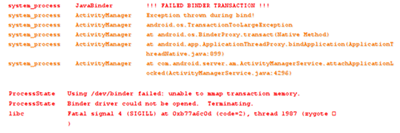

O serviço de sistema gerenciador de atividades (ActivityManager) também é afetado devido ao erro contínuo na transação do Binder. O que pode eventualmente levar a uma falha no driver do Binder, que resulta em uma reinicialização automática do dispositivo. Neste ponto, os usuários não têm outro recurso senão fazer um reset das configurações de fábrica no dispositivo, correndo o risco de apagar todos os dados armazenados.

Figura 3. Falha no driver do Binder (clique na miniatura para imagem completa)

O que os usuários devem fazer?

Para evitar esse tipo de problema, a Trend Micro aconselha os usuários a nunca baixarem aplicativos de lojas de aplicativos não oficiais. É importante tratar aplicativos de terceiros com uma boa dose de desconfiança e ceticismo, pois os cibercriminosos estão sempre a procura de brechas pelas quais seja possível explorar cada canto dos dispositivos Android. O Google já foi notificado sobre as vulnerabilidades, mas os usuários devem tomar as precauções necessárias para proteger seus dispositivos móveis.

Sobre a Trend Micro

Trend Micro Incorporated, líder global em segurança em nuvem, proporciona a empresas e consumidores um mundo seguro para a troca de informações digitais, por meio da segurança para conteúdo na internet e gerenciamento de ameaças. Com mais de 20 anos de experiência, a empresa é pioneira em segurança para servidor. Nós oferecemos segurança altamente conceituada, baseada em cliente, servidor e em nuvem, que atende às necessidades de nossos consumidores e parceiros, impede ameaças mais rápido e protege dados em ambientes físicos, virtualizados e em nuvem. Potencializados pela infraestrutura Trend Micro™ SmartProtection Network™, nossos produtos, serviços e segurança, líderes na indústria de cloud-computing, impedem a ação de ameaças de onde quer que elas surjam, na internet, com o apoio de mais de 1.200 especialistas em inteligência de ameaças em todo o mundo. Para informações adicionais, visite www.trendmicro.com.