Por Brad Smith, presidente

As últimas semanas de um ano desafiador se mostraram ainda mais difíceis com a última exposição do mais recente ataque cibernético aos Estados Unidos, seu governo e outras instituições, incluindo empresas de segurança. Estes acontecimentos iluminaram as maneiras como o cenário da segurança cibernética continua a evoluir e se tornar ainda mais perigoso. Mais do que tudo, esse ataque clama por um momento para agir. Exige que examinemos mais de perto as ameaças crescentes que enfrentamos e nos comprometamos com uma liderança mais eficaz e colaborativa do setor governamental e de tecnologia nos Estados Unidos para liderar uma resposta de segurança cibernética global robusta e coordenada.

Ameaças em evolução

Os últimos 12 meses transformaram um ano decisivo com a evolução das ameaças à segurança cibernética em três frentes reveladoras.

O primeiro é o aumento contínuo da determinação e sofisticação dos ataques aos Estados. Recentemente, isso voltou às manchetes, com a história de um ataque à empresa FireEye por meio de malware inserido em um software de gerenciamento de rede fornecido aos clientes pela empresa de tecnologia SolarWinds. Isso já levou à notícias subsequentes de penetração em várias partes do governo dos Estados Unidos. Todos devemos estar preparados para as histórias de outras vítimas no setor público e em outras empresas e organizações. Como Kevin Mandia, CEO da FireEye, afirmou após divulgar o recente ataque: “Estamos testemunhando um ataque de uma nação com capacidade ofensiva de primeiro linha.”

Como os especialistas em cibersegurança da Microsoft auxiliam na resposta, chegamos à mesma conclusão. Infelizmente, o ataque representa um ataque abrangente e bem-sucedido, baseado em espionagem, tanto nas informações confidenciais do Governo dos Estados Unidos quanto nas ferramentas tecnológicas usadas pelas empresas para protegê-las. O ataque está em andamento e foi ativamente investigado e abordado por equipes de segurança cibernética nos setores público e privado, incluindo a Microsoft. Como nossas equipes atuam como os primeiros respondentes a esses ataques, essas investigações em andamento revelam um ataque que é notável por seu escopo, sofisticação e impacto.

Existem também ramificações mais amplas, que são ainda mais intrigantes. Primeiro, embora os governos tenham espionado uns aos outros por séculos, os invasores recentes usaram uma técnica que colocou a cadeia de suprimentos de tecnologia em risco para a economia em geral. Segundo a SolarWinds, os invasores instalaram seu malware em uma atualização do produto Orion da empresa, que pode ter instalado mais de 17 mil clientes.

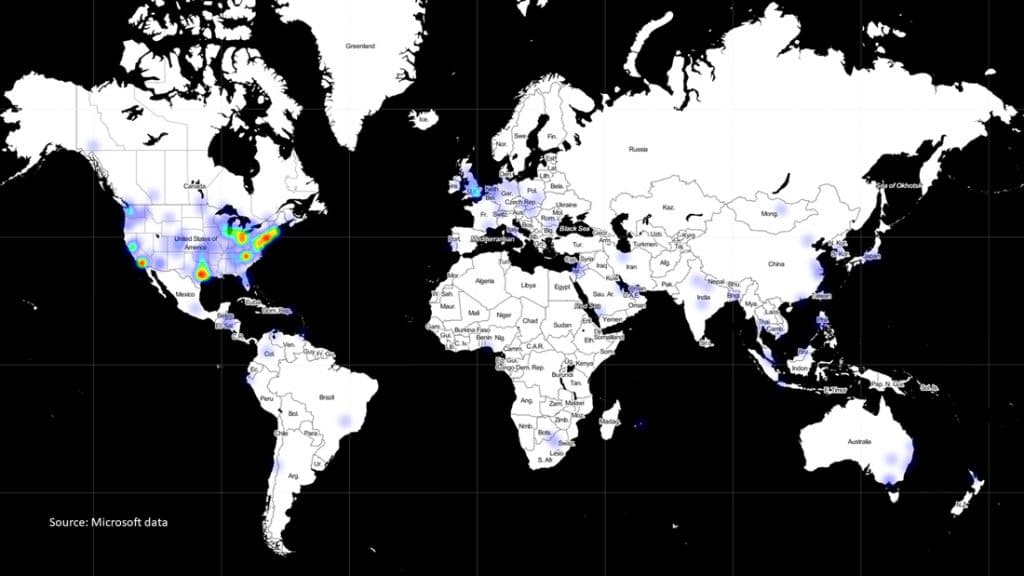

A natureza da fase inicial do ataque e a amplitude da vulnerabilidade da cadeia de suprimentos são claramente ilustradas no mapa abaixo, que é baseado na telemetria do software Defender Anti-Virus da Microsoft. Ele identifica os clientes do Defender que instalaram versões do software SolarWinds Orion que contêm o malware do invasor. Como fica claro, esse aspecto do ataque criou uma vulnerabilidade na cadeia de suprimentos de importância quase global, atingindo muitas das grandes capitais nacionais fora da Rússia. Isso também ilustra o alto nível de vulnerabilidade nos Estados Unidos.

A instalação desse malware criou uma oportunidade para os invasores rastrearem e escolherem, entre esses clientes, as organizações que eles queriam atacar em seguida, o que aparentemente fizeram de uma forma mais restrita e focada. Conforme as investigações (e ataques) continuaram, a Microsoft identificou e trabalhou esta semana para notificar mais de 40 clientes que foram visados e comprometidos com mais precisão por meio de medidas adicionais e sofisticadas.

Embora cerca de 80% desses clientes estejam localizados nos Estados Unidos, esse trabalho até agora também identificou vítimas em sete outros países. Isso inclui Canadá e México na América do Norte; Bélgica, Espanha e Reino Unido na Europa; e Israel e os Emirados Árabes Unidos no Oriente Médio. É verdade que o número e a localização das vítimas vão aumentar.

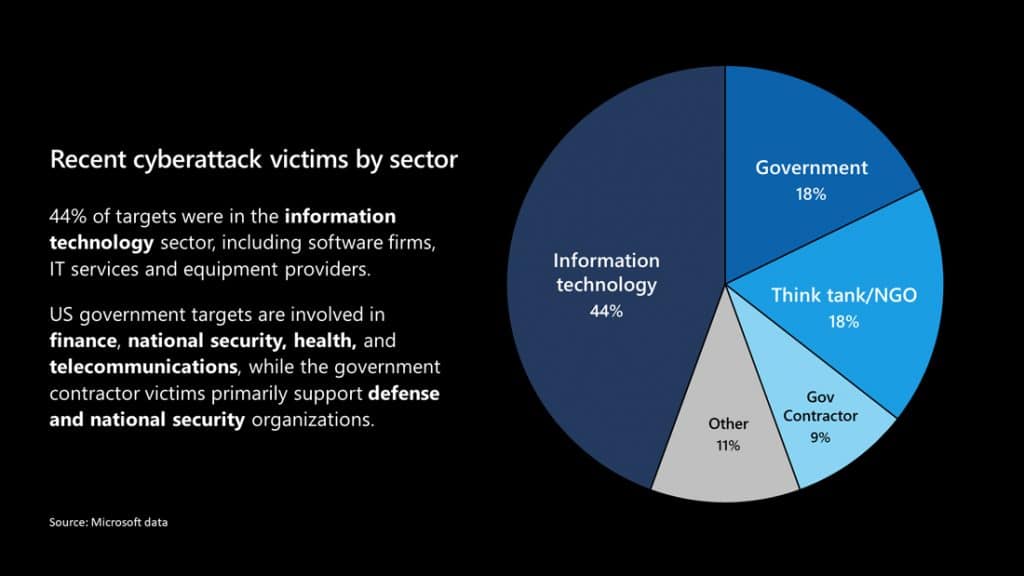

Uma análise mais aprofundada mostra com mais clareza a extensão desses ataques. A lista inicial de vítimas inclui não apenas agências governamentais, mas também empresas de segurança e outras empresas de tecnologia, bem como organizações não governamentais, conforme mostrado na tabela abaixo.

É fundamental que recuemos e avaliemos a importância desses ataques em seu contexto completo. Isso não é “espionar como de costume”, mesmo na era digital. Em vez disso, representa um ato de imprudência que criou uma séria vulnerabilidade tecnológica para os Estados Unidos e o mundo. Na verdade, este não é apenas um ataque a alvos específicos, mas à confiança e confiabilidade da infraestrutura crítica do mundo para o avanço da agência de inteligência de uma nação. Embora o ataque mais recente pareça refletir um foco particular nos Estados Unidos e em muitas outras democracias, ele também fornece um poderoso lembrete de que as pessoas, quase em qualquer país, estão em risco e precisam de proteção, independentemente dos governos sob os quais vivem.

Como vimos várias vezes, o Vale do Silício não é o único lar de desenvolvedores de software engenhosos. Engenheiros russos em 2016 identificaram fraquezas na proteção de senha e plataformas de mídia social, fizeram seu caminho em campanhas políticas americanas e usaram a desinformação para semear divisões entre o eleitorado. Eles repetiram esse exercício na campanha presidencial francesa em 2017. De acordo com o rastreamento da Unidade de Crimes Digitais e do Centro de Inteligência de Ameaças da Microsoft, essas técnicas impactaram vítimas em mais de 70 países, incluindo a maioria das democracias do mundo. O ataque mais recente reflete uma capacidade infeliz, mas igualmente engenhosa, de identificar pontos fracos na proteção da cibersegurança e explorá-los.

Esses tipos de ataques sofisticados ao Estado são cada vez mais compostos por outra tendência da tecnologia, que é a oportunidade de aumentar as capacidades humanas com inteligência artificial (IA). Um dos desenvolvimentos mais assustadores deste ano tem sido o que parecem ser novos passos para usar IA para transformar grandes conjuntos de dados roubados sobre indivíduos e espalhar desinformação por meio de mensagens de texto e aplicativos de mensagens criptografadas. Devemos todos presumir que, como os ataques sofisticados da Rússia, isso também se tornará uma parte permanente do cenário de ameaças.

Felizmente, há um número limitado de governos que podem investir no talento necessário para atacar com esse nível de sofisticação. Em nosso primeiro Relatório de Defesa Digital da Microsoft, lançado em setembro de 2020, revisamos nossa avaliação de 14 grupos de Estados envolvidos em ataques de segurança cibernética. Onze desses são encontrados em apenas três países.

Tudo isso começou a mudar devido a uma segunda ameaça em evolução, ou seja, a crescente privatização dos ataques de cibersegurança por meio de uma nova geração de empresas privadas, semelhantes aos mercenários do século XXI. Esse fenômeno atingiu o ponto em que adquiriu sua própria sigla: PSOA, ou atores ofensivos do setor privado. Infelizmente, esta não é uma sigla que tornará o mundo um lugar melhor.

Uma empresa ilustrativa neste novo setor é o Grupo NSO, com sede em Israel e agora envolvido em litígios com os Estados Unidos. A NSO criou e vendeu para governos um aplicativo chamado Pegasus, que poderia ser instalado em um dispositivo apenas chamando-o pelo WhatsApp; o dono do aparelho nem precisou atender a ligação. De acordo com o WhatsApp, a NSO usou o Pegasus para acessar mais de 1.400 dispositivos móveis, incluindo os de jornalistas e ativistas de direitos humanos.

NSO representa a crescente confluência entre tecnologia sofisticada do setor privado e invasores de estados-nação. Citizen Lab, um laboratório de pesquisa da Universidade de Toronto, identificou mais de 100 casos de abuso apenas em relação ao NSO. Há rumores crescentes de que outras empresas aderiram ao que se tornou um novo mercado de tecnologia global de US$ 12 bilhões.

Isso representa uma opção cada vez maior para os estados-nação criarem ou comprarem as ferramentas necessárias para ataques cibernéticos sofisticados. E se houve uma constante no mundo do software nas últimas cinco décadas, é que sempre há mais dinheiro do que talento. Um segmento da indústria que ajuda a ataques cibernéticos ofensivos traz más notícias em duas frentes. Em primeiro lugar, adiciona ainda mais capacidade aos principais atacantes de estados-nação e, em segundo lugar, gera a proliferação de ataques cibernéticos a outros governos que têm dinheiro, mas não têm pessoas para criar suas próprias armas. Resumindo, ele adiciona outro elemento significativo ao cenário de ameaças à segurança cibernética.

Há um terceiro e último desdobramento preocupante que vale a pena observar, no ano que, certamente, foi desafiador. Isso vem da interseção entre os ciberataques e o próprio COVID-19.

Pode-se esperar que uma pandemia que tirou milhões de vidas teria pelo menos recebido uma trégua dos ciberataques mundiais. Mas não foi esse o caso. Após um breve hiato em março, os ciberataques visaram hospitais e autoridades de saúde, desde governos locais até a Organização Mundial da Saúde (OMS). Enquanto a humanidade corria para desenvolver vacinas, as equipes de segurança da Microsoft localizaram três atores do estado-nação visando sete empresas proeminentes diretamente envolvidas na pesquisa de vacinas e tratamentos para COVID-19. Uma crise sempre parece trazer à tona o melhor e o pior das pessoas, então talvez não deva ser nenhuma surpresa que esta crise global não fosse exceção.

No entanto, juntas, essas três tendências apontam para um cenário de segurança cibernética ainda mais assustador do que no início do ano. Os atacantes mais determinados dos Estados-nação tornaram-se mais sofisticados. Os riscos crescem e se espalham para outros governos por meio de empresas iniciantes do setor privado, auxiliando os invasores do Estado-nação. E nada, nem mesmo uma pandemia, está fora do alcance desses invasores.

Vivemos em um mundo perigoso e é necessária uma resposta mais robusta e coordenada.

Uma estratégia mais eficaz ao entrarmos em um novo ano

Em suma, precisamos de uma estratégia nacional e global mais eficaz para nos proteger contra ataques cibernéticos. Serão necessários vários partidos, mas talvez o mais importante deva começar com o reconhecimento de que os governos e o setor de tecnologia devem agir juntos.

O novo ano cria uma oportunidade para virar a página sobre o recente unilateralismo americano e focar na ação coletiva que é indispensável para proteger a segurança cibernética. Os Estados Unidos não venceram a Segunda Guerra Mundial, a Guerra Fria, ou mesmo sua própria independência, sozinhos. Em um mundo onde países autoritários lançam ataques cibernéticos contra as democracias mundiais, é mais importante do que nunca que os governos democráticos trabalhem juntos – compartilhando informações e melhores práticas e coordenando não apenas a proteção da cibersegurança, mas também medidas e respostas defensivas.

Ao contrário dos ataques do passado, as ameaças à segurança cibernética também exigem um nível único de colaboração entre os setores público e privado. A infraestrutura tecnológica de hoje, de centros de dados a cabos de fibra óptica, geralmente pertence e é operada por empresas privadas. Isso representa não apenas grande parte da infraestrutura que precisa ser protegida, mas também a área onde novos ataques cibernéticos geralmente são detectados pela primeira vez. Por essa razão, a defesa cibernética eficaz requer não apenas uma coalizão das democracias mundiais, mas uma coalizão com empresas líderes de tecnologia.

Para ter sucesso, esta coalizão precisará fazer três coisas de forma mais eficaz no futuro:

Primeiro, precisamos dar um grande passo à frente no compartilhamento e na análise da inteligência de ameaças. Em um novo ano que marcará o 20º aniversário do 11 de setembro, devemos lembrar uma das lições daquele dia trágico que a Comissão de 11 de setembro chamou de “um choque, mas não uma surpresa”. Um tema recorrente das descobertas da comissão foi a incapacidade das agências governamentais de construir conhecimento coletivo conectando pontos de dados. Portanto, a comissão concentrou sua primeira recomendação na “unificação da inteligência estratégica” e na passagem da “necessidade de saber” para a “necessidade de compartilhar”.

Se há uma pergunta inicial para o próximo governo Biden-Harris e os aliados dos Estados Unidos, é esta: o compartilhamento de informações sobre ameaças de segurança cibernética é melhor ou pior hoje do que era para ameaças terroristas antes do 11 de setembro?

Na sequência deste ataque mais recente, talvez nenhuma empresa tenha feito mais do que a Microsoft para apoiar agências governamentais federais. Por mais que apreciemos o compromisso e o profissionalismo de tantos servidores públicos dedicados, é evidente para nós que o estado atual do compartilhamento de informações no governo está longe do que deveria ser. Muitas vezes, parece que as agências federais hoje não agem de maneira coordenada ou de acordo com uma estratégia nacional de segurança cibernética claramente definida. Embora partes do governo federal tenham procurado informações rapidamente, a troca de informações com os respondentes em posição de agir foi limitada. Durante um incidente cibernético de importância nacional, precisamos fazer mais para priorizar o compartilhamento de informações e a colaboração necessária para uma ação rápida e eficaz. Em muitos aspectos, como nação, corremos o risco de perder de vista algumas das lições mais importantes identificadas pela Comissão do 11 de setembro.

Um indicador da situação atual se reflete na insistência do atual governo em restringir, por meio de seus contratos, nossa capacidade de saber, mesmo que uma parte do governo federal, qual outra parte foi atacada. Em vez de promover uma “necessidade de compartilhar”, isso torna o compartilhamento de informações uma violação do contrato. Literalmente virou as recomendações da Comissão do 11 de setembro de cabeça para baixo.

Será fundamental para o próximo governo Biden-Harris agir de forma rápida e decisiva para lidar com essa situação. Uma oportunidade pra já é estabelecer um diretor nacional de segurança cibernética, conforme recomendado pela Comissão Solarium e previsto pela Lei de Autorização de Defesa Nacional.

O progresso efetivo também exigirá um segundo entendimento que vai além de qualquer coisa que a Comissão do 11 de setembro precisava abordar. A inteligência de ameaças à segurança cibernética existe em ainda mais silos desconectados do que as informações tradicionais sobre ameaças à segurança nacional. Isso ocorre porque ele é distribuído não apenas entre diferentes agências e governos, mas também entre várias empresas do setor privado. Mesmo em uma grande empresa como a Microsoft, aprendemos que é fundamental para o nosso Threat Intelligence Center agregar e analisar dados de todos os nossos data centers e serviços. E quando há uma ameaça significativa, precisamos compartilhar informações e avaliações coletivas com outras empresas de tecnologia.

Os últimos anos trouxeram várias etapas importantes para um melhor compartilhamento de informações sobre segurança cibernética, e apreciamos muito a dedicação e o apoio de muitas pessoas importantes no governo dos Estados Unidos. Mas ainda não temos uma estratégia nacional formal e coesa para compartilhar inteligência sobre ameaças de segurança cibernética entre os setores público e privado. Embora salvaguardas sejam necessárias para proteger os segredos do governo e a privacidade dos cidadãos, é chegado o momento de adotar uma abordagem mais sistêmica e inovadora para compartilhar e analisar a inteligência de ameaças com os mais bem posicionados para agir.

Em segundo lugar, precisamos fortalecer as regras internacionais para colocar o comportamento imprudente dos Estados-nação fora dos limites e garantir que as leis domésticas impeçam o surgimento do ecossistema de ataques cibernéticos. Embora o mundo tenha normas e leis internacionais importantes para lidar com ataques de Estados-nação, ainda acreditamos que é importante preencher as lacunas e continuar a desenvolver obrigações legais claras e vinculativas para o ciberespaço.

Isso deve se basear nas lições de 2020 e priorizar áreas-chave e específicas. Por exemplo, deve incluir o desenvolvimento contínuo de regras para proibir expressamente o tipo de atividade ampla e imprudente usada contra a SolarWinds e seus clientes que adulterou software legítimo e ameaçou a estabilidade de uma cadeia de fornecimento de software mais ampla. A comunidade internacional começou a se mover nessa direção, com base em um relatório de 2015 de um grupo de especialistas governamentais das Nações Unidas que recebeu amplo apoio da ONU em 2019, bem como apoio de múltiplas partes interessadas pela Comissão Global para Estabilidade do Ciberespaço (GCSC). O governo dos Estados Unidos e seus aliados devem deixar claro que esse tipo de ataque à cadeia de suprimentos está fora dos limites do direito internacional.

Precisamos de um endosso forte e eficaz de regras semelhantes que impeçam os ataques contra instituições médicas e fornecedores de vacinas. (O Processo Oxford recentemente convocado fez um trabalho importante para destacar as proteções que o direito internacional existente oferece neste contexto.) E as regras internacionais devem incluir proteções mais fortes dos processos democráticos e eleitorais, conforme refletido nos princípios da Chamada de Paris para a Confiança e Segurança no Ciberespaço, que agora tem mais de mil signatários, o grupo de múltiplas partes interessadas. o maior já reunido em apoio ao acordo internacional voltado para a segurança cibernética.

Além disso, os governos devem tomar medidas novas e combinadas para impedir o aumento de atores ofensivos do setor privado. Conforme descrito acima, essas empresas criaram, de fato, um novo ecossistema para apoiar ataques ofensivos por parte dos Estados-nação. Quanto mais cedo os governos agirem para colocar esse ecossistema fora de serviço, melhor.

Uma oportunidade inicial para a administração Biden-Harris virá em um caso de tribunal de apelação envolvendo o próprio Grupo NSO. A NSO apelou de uma decisão de um tribunal inferior que não está imune a alegações de que violou a Lei de Fraude e Abuso de Computador dos Estados Unidos ao acessar dispositivos móveis sem permissão. Seu argumento é que ele está imune à lei dos Estados Unidos porque está agindo em nome de um cliente de um governo estrangeiro e, portanto, compartilha da imunidade legal desse governo. A receita proposta pela NSO tornaria o problema ainda mais grave, razão pela qual a Microsoft juntou forças com outras empresas para se opor a esta interpretação. O governo Biden-Harris deve ter uma opinião semelhante.

A abordagem legal da NSO, embora intrigante, presta um serviço ao mundo ao destacar o caminho necessário para impedir esse novo ecossistema de ataques cibernéticos. Ou seja, garantir que as leis nacionais proíbam de forma clara e enérgica as empresas de ajudar os governos a se envolverem em ataques cibernéticos ilegais e ofensivos e que os investidores os financiem conscientemente.

Considere a analogia com outras formas de atividades prejudiciais à sociedade, como tráfico de pessoas, narcóticos ou o próprio terrorismo. Os governos não estão apenas tomando medidas firmes para banir as próprias atividades ilegais, como a participação no tráfico de drogas, mas também garantindo que as companhias aéreas não transportem drogas e que os investidores não financiem essa atividade.

Uma abordagem semelhante é necessária para dissuadir os atores ofensivos do setor privado. Precisamos de medidas para garantir, por exemplo, que os EUA e outros investidores não alimentem conscientemente o crescimento desse tipo de atividade ilegal. Os Estados Unidos devem prosseguir proativamente com as discussões com outros países que deram origem a essas empresas, incluindo Israel, que tem um forte ecossistema de segurança cibernética que pode se tornar um defensor perigoso de regimes autoritários.

Por fim, precisamos de medidas mais fortes para responsabilizar os Estados-nação por ataques cibernéticos. Governos e empresas privadas tomaram medidas enérgicas nos últimos anos para responsabilizar os estados-nação publicamente por ataques cibernéticos. Precisamos seguir esse rumo e seguir em frente, com a garantia dos governos de que esses ataques têm consequências maiores no mundo real, promovendo assim a estabilidade e desencorajando o conflito.

As democracias mundiais deram passos importantes em 2017 e 2018, lideradas pelos Estados Unidos. Com declarações públicas sobre WannaCry e NotPetya, vários governos atribuíram publicamente esses ataques aos governos norte-coreano e russo, respectivamente. Esses tipos de poderes públicos coordenados tornaram-se uma ferramenta importante na resposta aos ataques dos Estados-nação. Os Estados Unidos continuaram com medidas de dissuasão mais fortes para proteger as eleições de meio de mandato de 2018 e com um esforço ainda mais concentrado para deter com sucesso a manipulação estrangeira do voto nas eleições presidenciais de 2020.

No setor privado, as circunstâncias também mudaram significativamente desde os primeiros dias de 2016, quando nós da Microsoft entramos com uma ação legal para impedir os ataques cibernéticos russos contra as campanhas políticas dos EUA, mas relutamos em falar publicamente sobre eles. Nos anos desde então, empresas como Microsoft, Google, Facebook e Twitter agiram e se manifestaram pública e diretamente em resposta a ataques cibernéticos entre Estados-nação. Além disso, uma coalizão de mais de 145 empresas globais de tecnologia assinou o Acordo de Tecnologia de Segurança Cibernética, comprometendo-se a defender quatro princípios de comportamento responsável para promover a paz e a segurança online, incluindo a oposição a ataques cibernéticos contra civis e empresas.

Os próximos meses serão um teste importante, não apenas para os Estados Unidos, mas para outras democracias importantes e empresas de tecnologia. As próximas semanas fornecerão evidências crescentes e, acreditamos, indiscutíveis sobre a origem desses ataques recentes. Ficará ainda mais claro que eles refletem não apenas a tecnologia mais recente aplicada à espionagem tradicional, mas também um risco imprudente e generalizado da cadeia de fornecimento digital e de nossas instituições econômicas, civis e políticas mais importantes. É o tipo de ataque internacional que requer o tipo de resposta coletiva que mostra que violações graves têm consequências.

Se existe uma lição comum dos últimos anos, é a importância de combinar o aprendizado contínuo com novas inovações, maior colaboração e coragem constante. Por quatro séculos, os povos do mundo confiaram nos governos para protegê-los de ameaças estrangeiras. Mas a tecnologia digital criou um mundo onde os governos sozinhos não podem tomar medidas eficazes. A defesa da democracia requer que governos e empresas de tecnologia trabalhem juntos de novas maneiras importantes: para compartilhar informações, fortalecer as defesas e responder a ataques. Ao deixarmos 2020 para trás, 2021 oferece uma nova oportunidade de avançar em todas essas frentes.

Nota do editor:

Após a notícia do impacto da SolarWinds na Microsoft, a empresa emitiu a seguinte declaração:

“Como outros clientes da SolarWinds, procuramos ativamente por indicadores desse fator e podemos confirmar que detectamos binários SolarWinds maliciosos em nosso ambiente, que isolamos e removemos. Não encontramos evidências de acesso a serviços de produção ou dados de clientes. Nossas investigações, que estão em andamento, não encontraram nenhuma indicação de que nossos sistemas foram usados para atacar outras pessoas. “