Nos últimos meses temos observado o ressurgimento de worms criados para se disseminarem em redes locais e unidades removíveis (como pen drives), porém numa roupagem diferente do que costumávamos ver até então. Esses worms são escritos em Java, JavaScript ou VBScript e se aproveitam da presença do Java Runtime ou dos interpretadores de linguagem script instalados nos sistemas operacionais para se disseminar com certa facilidade numa rede infectada.

Os worms possuem forte ofuscação de código para dificultar a detecção de antivírus, funcionalidades básicas de backdoor e método de distribuição de auto cópia para unidades removíveis e drives de rede. Ao acessarem o recurso compartilhado, os computadores numa rede são infectados e o worm é gravado no registro, iniciando suas funcionalidades de ataque.

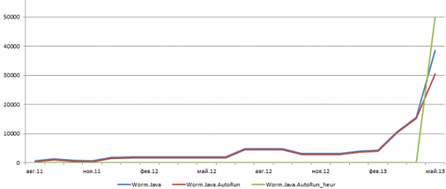

De fato worms autorun não são novos, de acordo com a KSN (Kaspersky Security Network<http://ksn.kaspersky.com/en> – tecnologia de proteção híbrida) sua detecção se manteve estável nos últimos meses, porém desde março de 2013 temos visto um aumento considerável de novas variantes do worm. Os novos Worm autorun são polimórficos, ou seja, modificam seu conteúdo a cada infecção, dificultando a detecção e o bloqueio de sua disseminação.

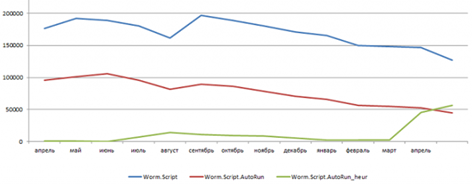

Estatísticas de detecção de Worm Script entre Abril de 2012 e Maio de 2013

Novas detecções dos Worm.JS.AutoRun e Worm.Java.AutoRun , incluindo detecções heurísticas entre Agosto de 2011 a Maio de 2013

Para se disseminar ele usa ainda servidores FTP, catálogos de acesso público e CDs/DVDs gravados nas máquinas infectadas. O worm se multiplica copiando-se para o diretório “Inicializar” e assim verificando o ambiente em que está instalado. Se o computador infectado é real, ou seja, não se trata de uma máquina virtual, o worm começa procurar por softwares de proteção instalados.

Por meio de uma conexão a C&C (central de Controle e Comando), o worm recebe comandos dos criminosos para, basicamente, coletar informações do sistema infectado, versão dos produtos de segurança instalados e dados do usuário.

A detecção do worm tem sido mais prevalente na Ásia, especialmente na Indonésia e Vietnã. Na América Latina foram registradas infecções em empresas no Brasil e na Guatemala. As detecções do worm tem ocorrido em quantidades inferiores se comparadas com outros worm, porém temos observado que sua detecção tem crescido rapidamente.

Número de usuários protegidos das infecções Worm.Java.Autorun nos meses de Abril e Maio de 2013

De acordo com dados obtidos pela KSN, a infecção é mais comum em países onde o Windows XP é o sistema operacional mais popular, especialmente os que possuem o recurso Autorun ainda ativo. Nas novas versões do Windows o recurso é desativado por padrão, o que diminui bastante o risco de infecção. Manter os sistemas atualizados é o primeiro passo para proteção, instalando pelo menos as atualizações críticas, como a que desativa o Autorun<http://support.microsoft.com/kb/967715>. Sistemas não originais, onde geralmente as atualizações de segurança são desativadas são os que correm mais riscos.

Para ajudar a proteger um ambiente corporativo, o Kaspersky Endpoint Security for Business<http://brazil.kaspersky.com/produtos-para-empresas/endpoint-advanced> traz recursos avançados que ajudam os administradores de rede a proteger o ambiente corporativo contra a disseminação desses worms, além de outras pragas mais antigas que ainda continuam a afetar empresas brasileiras; entre elas destacamos o Kido (aka Conficker) e o file-infector Sality.

Sobre a Kaspersky Lab

A Kaspersky Lab é o maior fornecedor privado de soluções de proteção de endpoints do mundo. A empresa está classificada entre os quatro principais fornecedores de soluções de segurança para usuários de endpoints do mundo*. Durante os seus mais de 15 anos de história, a Kaspersky Lab continua sendo inovadora em segurança de TI e fornece soluções de segurança digital eficientes para consumidores, pequenas e médias empresas e grandes corporações. Com sua empresa matriz registrada no Reino Unido, atualmente a Kaspersky Lab opera em quase 200 países e territórios ao redor do globo, fornecendo proteção para mais de 300 milhões de usuários em todo o mundo. Saiba mais em http://brazil.kaspersky.com.

*A empresa ficou na quarta posição na classificação da IDC de Worldwide Endpoint Security Revenue by Vendor (Receita em segurança de endpoints no mundo por fornecedor), 2011. Essa classificação foi publicada no relatório da IDC “Worldwide Endpoint Security 2012-2016 Forecast and 2011 Vendor Shares (Previsão de 2012-2016 de segurança de endpoints em todo o mundo e participações de fornecedores em 2011) (IDC #235930, julho de 2012). O relatório classificou os fornecedores de software de acordo com as receitas de vendas de soluções de segurança de endpoints em 2011.