Empresa apresenta análise com as principais tendências deste tipo de ataque

Com o avanço dos ataques direcionados, a Trend Micro, líder mundial em soluções de segurança na era da nuvem, fez uma imersão nas últimas tendências sobre o uso de botnets por cibercriminosos e apresenta algumas das estatísticas mais recentes reunidas ao longo do primeiro semestre deste ano.

Os cibercriminosos estão evoluindo continuamente suas técnicas e ferramentas para cometer crimes cibernéticos ou ataques direcionados. Um dos aspectos mais importantes dessas atividades, atualmente, é a manutenção de acesso persistente aos hospedeiros comprometidos, a fim de manter suas botnets. Isto requer que uma atualização feita regularmente dos hosts com novos códigos maliciosos. Nos primeiros meses de 2014, a Trend Micro tem identificado uma série de modificações e novas técnicas utilizadas pelos hackers para manter essa persistência.

O termo campanha é usado para descrever um ataque contra organizações. Assim como uma campanha de marketing realizada por organizações legítimas, os criminosos também executam suas próprias campanhas de ataque em que monitoram todos os aspectos do processo para identificar o que funciona e o que não funciona.

As principais campanhas identificadas:

1) Campanha Siesta – Este ataque foi visto pela primeira vez no início deste ano. Sua principal característica de Comando e Controle (C&C) é que os comandos (ou seja, instruções) são entregues dentro do código HTML de páginas, usando diferentes palavras-chave. Sem uma investigação aprofundada, as páginas HTML podem parecer normais, com exceção de pequenos pedacinhos de dados maliciosos ocultos no código HTML. Os criminosos originalmente instruem o host comprometido a acessar essas páginas HTML, o que irá, em seguida, leva-lo a realizar uma nova atividade, um DDOS ou ciclo de spam.

2) Campanha Antifulai – Este ataque contra organizações ocorre dentro do Japão. Os criminosos utilizam informações sobre as organizações atacadas para ajudá-los a identificar se tinham violado com sucesso seus alvos. Os criminosos configuram a comunicação entre o host comprometido e seu servidor de C&C usando HTTP. Dentro da cadeia de HTTP eles adicionam um acrônimo da empresa alvo e se o host acessar esta sua página, é possível constatar que o ataque foi bem sucedido.

3) Aplicativos em nuvem para C&C – Foram identificados vários casos em que a botnet orientadora usa aplicativos legítimos na nuvem – como o Evernote e o Dropbox – para se comunicar com os hosts comprometidos. No primeiro exemplo, os criminosos se comunicam por meio de uma conta Evernote com as notas guardadas na conta. O segundo exemplo, só foi encontrado recentemente. Os hackers usam o Dropbox para atualizar o arquivo de configuração, que instrui o host sobre que atividades realizar. O uso desses aplicativos em nuvem tem a função de esconder suas comunicações dentro do tráfego legítimo e normal da maioria das organizações ou sistemas para consumidores.

Segundo análises da equipe de ameaças da Trend Micro, que monitora os dados de botnets, entre os meses de janeiro e junho deste ano:

- O número total de servidores únicos de C&C identificados foi de 37.054, com uma média de 3 mil novos servidores únicos de C&C adicionados semanalmente;

· O número total de vítimas que encontramos se comunicando com servidores de C&C durante este período foi de 1.671.352, com uma média de 400 vítimas por servidor.

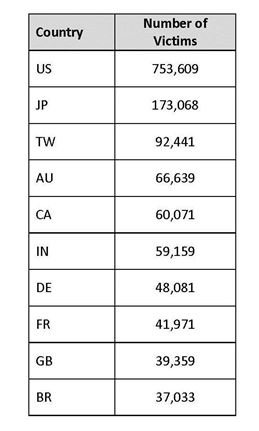

· Nós também acompanhamos a localização das vítimas, e para este período os principais países foram os Estados Unidos, o Japão e Taiwan;

· O Brasil, neste ano, entrou para a lista dos 10 países com mais vítimas, ocupando o último lugar.

“Os criminosos, ao gerenciar e operar essas botnets, vão evoluir cada vez mais suas técnicas ao longo do tempo. Este é o principal objetivo destes hackers, manter uma conexão persistente entre eles e seus zumbis”, diz Jon Clay, sênior Marketing manager da Trend Micro.

Sobre a Trend Micro

Trend Micro Incorporated, líder global em segurança em nuvem, proporciona a empresas e consumidores um mundo seguro para a troca de informações digitais, por meio da segurança para conteúdo na internet e gerenciamento de ameaças. Com mais de 20 anos de experiência, a empresa é pioneira em segurança para servidor. Nós oferecemos segurança altamente conceituada, baseada em cliente, servidor e em nuvem, que atende às necessidades de nossos consumidores e parceiros, impede ameaças mais rápido e protege dados em ambientes físicos, virtualizados e em nuvem. Potencializados pela infraestrutura Trend Micro™ SmartProtection Network™, nossos produtos, serviços e segurança, líderes na indústria de cloud-computing, impedem a ação de ameaças de onde quer que elas surjam, na internet, com o apoio de mais de 1.200 especialistas em inteligência de ameaças em todo o mundo.

O Que é Botnet

Uma botnet é uma coleção de agentes de software ou bots que executam autonomamente e automaticamente. O termo é geralmente associado com o uso de software malicioso, mas também pode se referir a uma rede de computadores utilizando software de computação distribuída.