Versão evoluída do malware HDDCryptor pode ter sido a possível causa do hackeamento de transportes da cidade californiana

São Paulo, novembro de 2016 – Há uma semana, a Agência de Transportes Municipais de São Francisco (SFMTA), foi hackeada, o que paralisou o sistema de emissão de bilhetes dos transportes públicos, fazendo com que as passagens fossem liberadas gratuitamente.

Em análise exclusiva feita pela Trend Micro – empresa especializada na defesa de ameaças digitais e segurança na era da nuvem –, existe a possibilidade de que uma versão evoluída do ransomware HDDCryptor, descoberto pela Trend Micro em agosto deste ano, foi vista “in-the-wild” na semana passada e possa ter gerado o ataque contra a SFMTA.

Neste ataque, assim como constatado pela Trend Micro em outras versões do HDDCryptor, o ransomware usou algumas ferramentas para executar a criptografia total do disco, além da criptografia de compartilhamento de rede mapeado.

É possível que os responsáveis pelas ameaças por trás do ataque não tenham usado exploit kits de maneira automatizada para comprometer e infectar as vítimas de forma instantânea. Ao invés disso, os hackers tentaram primeiramente obter acesso à máquina, muito provavelmente por meio de um ataque mais direcionado ou por um exploit, antes de acionar e executar o ransomware manualmente.

Apesar da Trend Micro não ter obtido informações específicas sobre como isso foi feito em 2 mil máquinas da SFMTA, é muito provável que a execução deste trabalho tenha sido executada em todos os dispositivos que utilizam alguma forma de credencial como administrador.

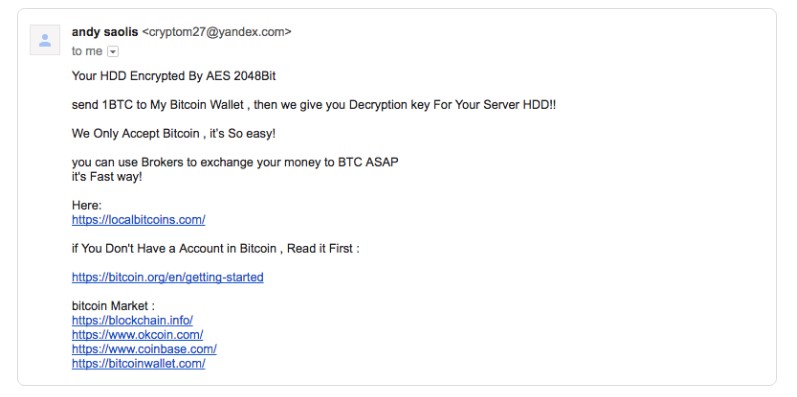

Quando contatados por nossos pesquisadores, os responsáveis que utilizaram a nova versão do HDDCryptor responderam com uma mensagem semelhante a que foi vista neste artigo online do CSO.

Imagem com respostas dos hackers: instruções explicam como obter um Bitcoin

Como o HDDCryptor evoluiu?

Anteriormente, o HDDCryptor executava sua operação por meio de uma conta de usuário conhecida como “mythbusters”. Pouco depois, observou-se que o ransomware mudou o nome do usuário para “ABCD”, provavelmente para evitar que fossem detectados. Na versão mais recente observada, o HDDCryptor não adicionou um usuário. No entanto, o ransomware criou um diretório “C:\Users\WWW” no qual são feitos colocados os arquivos necessários para executar a criptografia tanto do disco rígido local quanto de quaisquer compartilhamentos de arquivos mapeados.

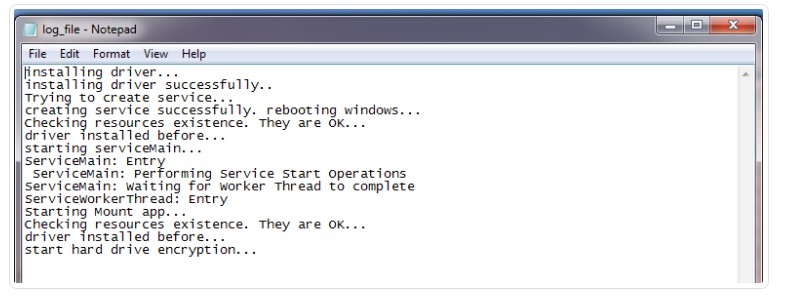

Depois de tentar criptografar compartilhamentos remotos da rede, o ransomware coloca em prática todas as peças necessárias para a criptografia local e o sistema é reiniciado. A partir daí o HDDCryptor começa a executar os itens que ele precisa.

Print das atividades maliciosas do HDDCryptor após a reinicialização

Em nenhum dos casos os pesquisadores conseguiram atribuir os executáveis do HDDCryptor a qualquer campanha de phishing ou outros tipos de ataques usados. Aparentemente, os responsáveis têm acesso prévio aos sistemas e executam o malware manualmente.

Qual o Próximo Passo para o HDDCryptor?

Há especulações de que o ataque contra a SFMTA exfiltrou 30 GB de dados e poderão ser divulgados e vendidos na Deep Web. Embora a Trend Micro não possa confirmar que seja este o caso, já era prevista há algum tempo, a evolução do ransomware.

Normalmente, o resgate é exigido para devolver os arquivos originais para o proprietário e fim da história. Em grande escala, é realmente difícil filtrar todos esses dados criptografados e encontrar informações valiosas que poderiam ser vendidas.

Se, no entanto, a vítima for uma organização como a SFMTA, os atacantes imediatamente podem aumentar o resgate e ameaçar divulgar os arquivos como uma extorsão adicional.

Últimas informações

A Trend Micro suspeita que o grupo atacante seja russo ou pelo menos tenha fortes ligações com o país, dado o uso do serviço de e-mail russo Yandex e do software de criptografia DiskCryptor, que, estranhamente, teve seu site removido do ar nos últimos dias. Notícias recentes atrelam o grupo ao Irã, mas mantém a suspeita de alguma ligação com a Rússia, o que pode significar um grupo multi-regional trabalhando junto.

Até o momento não foi encontrada uma maneira de reverter a ação deste ransomware, que utiliza inclusive um software idôneo para criptografar todo o disco rígido das máquinas infectadas. A análise da Trend Micro mostra que a ameaça já se encontra em sua terceira versão e vem evoluindo com o tempo.

Sobre a Trend Micro

A Trend Micro Incorporated, líder global em soluções de segurança cibernética, ajuda a proporcionar um mundo seguro para a troca de informação digital. Nossas soluções inovadoras para os consumidores, empresas e governos fornecem segurança em camadas para datacenters, ambientes em nuvem, redes e terminais.

Otimizadas para os principais ambientes, incluindo a Amazon Web Services, Microsoft®, VMware® e outros mais, nossas soluções permitem que as organizações automatizem a proteção de informações valiosas contra as ameaças atuais.

Todos os nossos produtos trabalham em conjunto para facilitar o compartilhamento de inteligência de ameaças e fornecimento de uma defesa contra ameaças conectada com visibilidade e controle centralizados, permitindo uma melhor proteção melhor e mais rápida.

Dentre os clientes Trend Micro, estão 45 dos 50 principais da lista top 50 Fortune ® Global 500 companies e 100% das 10 maiores empresas globais dos setores automotivo, bancário de telecomunicações e petróleo.

Com mais de 5.000 funcionários em mais de 50 países e a mais avançada inteligência de ameaças globais do mundo, a Trend Micro permite que as organizações garantam a sua jornada para a nuvem. Para mais informações, visite www.trendmicro.com.