ESET alerta que embora os QR codes tenham ganhado popularidade nos últimos tempos, os criminosos também estão se aproveitando desta tecnologia para cometer fraudes

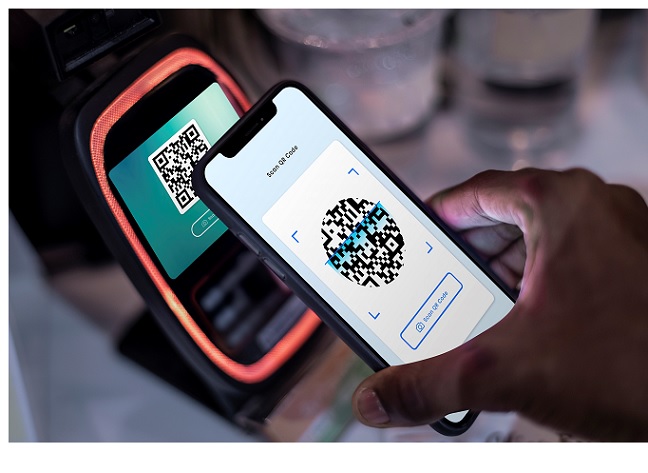

São Paulo, 27 de janeiro de 2021 – A utilização do QR code teve uma explosão com a pandemia, em grande parte devido à sua contribuição ao reduzir a necessidade de contato com superfícies que possam ter sido manipuladas por terceiros, minimizando assim os riscos de contágio. Atualmente, estão sendo utilizados em diversos setores e de diferentes formas, por exemplo, para exibir o cardápio de um restaurante, meios de pagamento, solicitação de serviços etc. No entanto, como costuma acontecer com qualquer tecnologia que se torna popular, ela também chamou a atenção de cibercriminosos que a estão usando para fins maliciosos. A ESET, empresa líder em detecção proativa de ameaças, alerta como os QR codes podem ser explorados por golpistas para enganar suas vítimas.

QR é um acrônimo para Quick Response, em português “resposta rápida”, e são códigos projetados para serem lidos e interpretados rapidamente. Neles, no máximo 4.296 caracteres alfanuméricos podem ser armazenados em uma matriz nas versões maiores, embora as de uso público em geral tendam a ser matrizes menores para serem facilmente capturadas da câmera do telefone.

Os QR codes têm uma estrutura que permite que sejam decodificados por aplicativos que funcionam como leitores usando, por exemplo, a câmera do telefone. A ação ou resultado obtido após a leitura de um QR code pode variar e dependerá do aplicativo que estiver interagindo com o referido código. A partir de um QR code você pode: abrir uma página web, baixar um arquivo, adicionar um contato, conectar-se a uma rede Wi-Fi e até efetuar pagamentos, entre muitos outros. Os QR codes são muito versáteis, podem ser personalizados, incluem logotipos e existem até versões dinâmicas que permitem alterar o conteúdo ou ação do QR a qualquer momento.

“Dada a versatilidade dos QR codes e o grande número de ações que podem ser realizadas, o leque de possibilidades para um cibercriminoso é extremamente amplo. Se somarmos a isso o número de QR codes que encontramos em bares, restaurantes, lojas, hotéis, aeroportos e até plataformas de pagamento e atestados de saúde, a superfície de ataque se expande ainda mais”, menciona Cecilia Pastorino, Pesquisadora de Segurança da informação da ESET América Latina.

A ESET traz alguns exemplos de ações maliciosas que os cibercriminosos podem realizar:

- Redirecionar o usuário para um site malicioso para roubar informações: assim como os invasores empregam técnicas de malvertising ou BlackHat SEO para direcionar suas vítimas para sites fraudulentos, eles podem fazer o mesmo com QR code. Principalmente se forem encontrados em anúncios em vias públicas ou nas áreas de atendimento ao cliente de instituições financeiras. Recentemente, nos Estados Unidos, criminosos colocaram adesivos com QR code falsos em parquímetros públicos localizados em diferentes cidades que levavam potenciais vítimas a um site falso para supostamente efetuar o pagamento com o objetivo de roubar dados financeiros.

- Baixar um arquivo malicioso no equipamento da vítima: Muitos bares e restaurantes utilizam QR code para o usuário baixar um arquivo PDF com o cardápio ou instalar um aplicativo para fazer o pedido. Nesse e em contextos semelhantes, um invasor pode facilmente adulterar o QR code para atrair o usuário a baixar um PDF malicioso ou instalar um aplicativo não autorizado.

- Executar ações no dispositivo da vítima: Os QR codes podem gerar ações diretamente no dispositivo leitor, essas ações dependerão do aplicativo que está lendo, portanto, você deve prestar atenção aos aplicativos falsos de leitores de QR. No entanto, existem algumas ações básicas que qualquer leitor de QR é capaz de interpretar. Por exemplo, conectar o dispositivo a uma rede Wi-Fi, enviar um e-mail ou SMS com um texto predefinido ou salvar um contato no dispositivo. Embora essas ações não sejam maliciosas, elas podem ser usadas por um invasor para conectar um computador a uma rede comprometida, enviar mensagens em nome da vítima ou agendar um contato para engano posterior.

- Desviar um pagamento ou fazer pedidos de dinheiro: A maioria dos aplicativos financeiros digitais atuais permite que os pagamentos sejam feitos por meio de QR code que contêm os dados do destinatário do dinheiro. Muitas lojas deixam esses códigos na frente de seus clientes para facilitar a operação. Um invasor pode modificar este QR com seus próprios dados e, assim, receber as cobranças em sua conta. Também poderia gerar códigos com pedidos de coleta de dinheiro para enganar os compradores, como aconteceu com alguns usuários que relataram que foram enganados ao enviar um QR code falso para efetuar um pagamento.

- Roubar a identidade do usuário ou o acesso a um aplicativo: Muitos QR codes são usados como um certificado para verificar as informações de uma pessoa, como identidade ou passes de saúde. Nesses casos, os QR codes contêm informações tão confidenciais quanto as encontradas em um documento de identidade ou registro médico, que um invasor poderia obter facilmente digitalizando o QR code.

Por outro lado, muitos aplicativos (como WhatsApp, Telegram ou Discord) usam QR code para autenticar a sessão de um usuário e permitir que ele acesse sua conta. Como já aconteceu com o WhatsApp, ataques como QRLjacking podem enganar um usuário ao se passar por um serviço e fazer com que ele escaneie o QR fornecido pelo invasor.

Alertas

Aviso de alerta sobre criminosos que colocaram adesivos com QR code falsos em parquímetros públicos localizados em diferentes cidades dos EUA

“Na maioria dos casos identificados, o invasor precisará criar um QR code malicioso que será substituído pelo código original para a vítima digitalizar. Em outras palavras, muitos desses riscos são baseados em engenharia social e enganando a vítima”, adiciona Pastorino da ESET.

As dicas para usar QR codes com segurança, compartilhadas pela ESET, são:

• No caso de pagamentos com QR e operações financeiras, verifique sempre se a transação foi realizada com sucesso. Confirme a operação tanto no dispositivo do comprador como no dispositivo do vendedor e certifique-se de que recebeu o dinheiro corretamente.

• Se você tiver QR codes disponíveis ao público, verifique regularmente se eles não foram adulterados.

• Ao gerar um QR code, use um serviço confiável para isso. Além disso, verifique se o QR obtido pelo serviço está correto e se ele realiza a ação desejada.

• Desative a opção de realizar ações automáticas ao ler um QR code, como acessar um site, baixar um arquivo ou conectar-se a uma rede Wi-Fi.

• Sempre verifique a ação antes de executá-la. Verifique se o URL está correto, se o arquivo baixado, os dados obtidos ou a ação realizada estão conforme o esperado.

• Não compartilhe QR code com informações confidenciais, como aquelas usadas para acessar aplicativos ou aquelas incluídas em documentos e atestados de saúde. Evite tirar fotos deles, não os compartilhe e guarde-os com segurança.

• Claro, mantenha sempre os dispositivos protegidos, tenha ferramentas de segurança e atualize os aplicativos. Dessa forma, será muito mais difícil para um cibercriminoso comprometer as informações.

Sobre a ESET

Desde 1987, a ESET® desenvolve soluções de segurança que ajudam mais de 100 milhões de usuários a aproveitar a tecnologia com segurança. Seu portfólio de soluções oferece às empresas e consumidores de todo o mundo um equilíbrio perfeito entre desempenho e proteção proativa. A empresa possui uma rede global de vendas que abrange 180 países e possui escritórios em Bratislava, San Diego, Cingapura, Buenos Aires, Cidade do México e São Paulo. Para mais informações, visite www.eset.com/br ou siga-nos no LinkedIn, Facebook e Twitter.

Copyright © 1992 – 2021. Todos os direitos reservados. ESET e NOD32 são marcas registradas da ESET. Outros nomes e marcas são marcas registradas de suas respectivas empresas.