Trend Micro Alerta: ameaça no Brasil que infecta o roteador tem como alvo informações bancárias

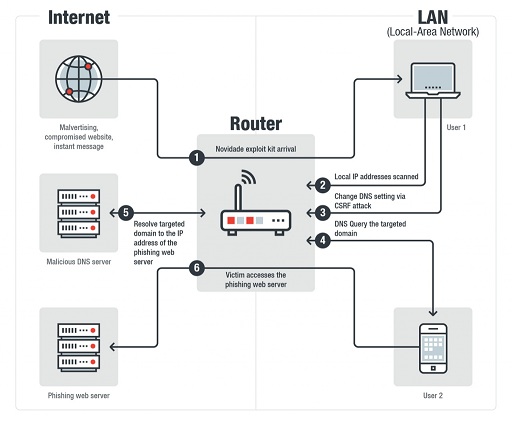

Os pesquisadores da Trend Micro identificaram uma nova ameaça, denominada “Novidade”, que tem como alvo o roteador doméstico ou de pequenos escritórios, alterando as configurações do Sistema de Nomes de Domínio (DNS) por meio da falsificação de solicitação entre sites (CSRF), permitindo ataques aos dispositivos móveis ou a desktops.

A Trend Micro também descobriu que o Novidade é entregue por meio de vários métodos que incluem:

Malvertising (anúncios publicitários maliciosos), injeção comprometida de sites e mensagens instantâneas.

Depois que a vítima recebe e clica no link, a página de destino atacará cegamente o endereço IP detectado todas as suas brechas.

Isso é seguido por uma tentativa de efetuar login no roteador com um conjunto de senhas e nomes de conta padrão.

Na sequência, um ataque CSRF será executado para alterar o servidor DNS original para o servidor DNS do invasor.

Uma vez que o roteador é comprometido, todos os dispositivos conectados a ele são vulneráveis a ataques pharming adicionais.

Cadeia de Infecção

Brecha explorada pelos atacantes – e descoberta pela Trend Micro – utilizou até pesquisas sobre os candidatos à eleição para infectar dispositivos no país

Depois que a configuração de DNS é alterada para o de um servidor mal-intencionado, o invasor pode executar um ataque de pharming – que consiste em redirecionar o acesso a uma URL legítima para um website malicioso – e redirecionar o tráfego de todos os dispositivos conectados ao roteador infectado.

A primeira amostra do Novidade foi encontrada pelos pesquisadores da Trend Micro em agosto de 2017. Na época, era uma versão mais básica, que teve maiores registros de uso por parte dos atacantes.

Desde então, duas variantes diferentes foram identificadas, sendo essas melhoradas e utilizadas nas campanhas atuais do Novidade em diversos países.

Os pesquisadores acreditam que o Novidade não está limitado a um único perfil de ataque.

Uma possibilidade é que a ferramenta foi vendida para vários grupos ou, ainda, que o código-fonte vazou, permitindo que diferentes atacantes usem ou criem suas próprias variações.

A maioria das campanhas descobertas usou ataques de phishing para obter credenciais bancárias no Brasil.

No entanto, os pesquisadores da Trend Micro também descobriram recentemente campanhas sem geolocalização específica, sugerindo que os invasores estão expandindo suas áreas alvo ou que um número maior de agentes de ameaças a está usando.

Examinando os modos de ataque do Novidade

Um grande número de ataques encontrados pelos pesquisadores usando Novidade para invadir roteadores tem como alvo usuários brasileiros, atacando por meio de malvertising para roubar informações bancárias.

Eles descobriram que a maior campanha foi usada 24 milhões de vezes desde março.

Nos meses de setembro e outubro, também foram encontradas duas campanhas usando diferentes formas de entregar o Novidade.

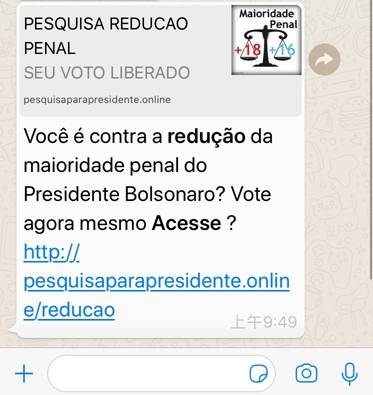

Uma das campanhas usou notificações de mensagens instantâneas sobre as eleições presidenciais de 2018 no Brasil como isca.

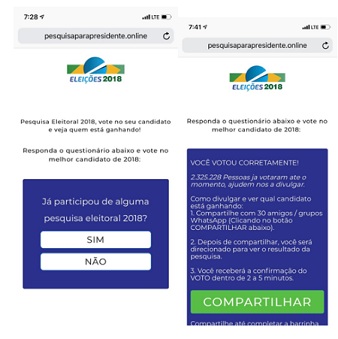

A página maliciosa é exibida como uma pesquisa normal sobre os candidatos à eleição.

No entanto, o código malicioso também foi injetado na página, atacando o roteador da vítima enquanto eles estavam preenchendo a pesquisa.

Isto é imediatamente seguido por um pedido para as vítimas compartilharem o site da pesquisa com 30 pessoas via mensagens instantâneas para receber os resultados da pesquisa do candidato.

A pergunta na parte inferior pergunta se o destinatário já participou de pesquisas eleitorais

Modelos de roteador com a possibilidade de ser afetado

A lista abaixo inclui possíveis modelos de roteador afetados com base nas comparações do código malicioso, do tráfego de rede e do código PoC publicado. Alguns dos modelos de roteador também foram incluídos pelo Netlab 360 em um post no GhostDNS em setembro de 2018.

• A-Link WL54AP3 / WL54AP2 (CVE-2008-6823)

• D-Link DSL-2740R

• D-Link DIR 905L

• Medialink MWN-WAPR300 (CVE-2015-5996)

• Motorola SBG6580

• Realtron

• Roteador GWR-120

• Secutech RiS-11 / RiS-22 / RiS-33 (CVE-2018-10080)

• TP-Link TL-WR340G / TL-WR340GD

• TP-Link WR1043ND V1 (CVE-2013-2645)

Recomendações e melhores práticas

Para se defender contra ameaças como o Novidade, Tales Casagrande, especialista em cibersegurança da Trend Micro, recomenda que os usuários sempre atualizem o firmware do dispositivo para a versão mais recente. Os nomes de usuário e senhas padrão são um gateway muito comum para exploradores, portanto, também é importante usar senhas fortes em todas as contas de usuário. “Altere também o endereço IP padrão do roteador. Desative os recursos de acesso remoto para minimizar as chances de um invasor manipular externamente o dispositivo. Por fim, os usuários devem sempre usar conexões seguras da Web (HTTPS) para acessar sites confidenciais e evitar ataques de pharming”.

Aqui pode ser acessado o conteúdo direto no blog da Trend Micro.

Sobre a Trend Micro

A Trend Micro Incorporated, líder global em soluções de segurança cibernética, ajuda a proteger o mundo virtual para o intercâmbio de informações digitais. Nossas soluções inovadoras para consumidores, empresas e órgãos governamentais oferecem segurança em camadas para data centers, ambientes de nuvem, redes e endpoints. Todos os nossos produtos operam juntos para compartilhar informações de ameaças e oferecer recursos de segurança com visibilidade e controle centralizados, gerando uma proteção cada vez mais forte e ágil. Com mais de 6 mil funcionários em mais de 50 países e a inteligência global contra ameaças mais avançada do mundo, a Trend Micro protege o seu mundo conectado. Para saber mais, acesse www.trendmicro.com.