Grupo de invasores que usou zero-day do Internet Explorer

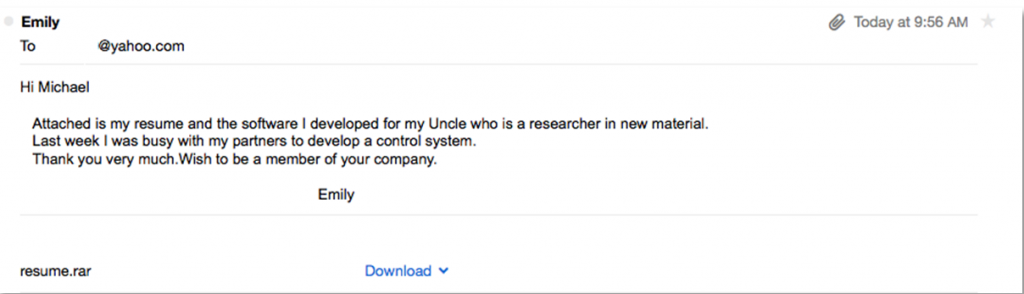

Um funcionário de uma empresa do setor de energia recebeu recentemente um e-mail com um arquivo RAR anexado. Este RAR continha um currículo e um software, que um candidato havia feito como portfólio, para uma possível vaga de emprego. O candidato, que chamaremos de “Emily”, havia contatado o funcionário por uma popular rede social. A FireEye obteve uma cópia do e-mail suspeito e do anexo enviado para o Funcionário-Alvo e começou uma investigação. Veja uma cópia do e-mail:

Amostra de e-mail ilustrando como Emily atacou o funcionário-vítima

O Funcionário-Alvo confirmou que Emily o contatou por intermédio de uma rede social e, ao longo de três semanas trocando mensagens, “ela” enviou o “currículo” para o e-mail pessoal dele.

Desconstruindo o caso, a FireEye pesquisou o perfil de Emily na rede social e notou alguns aspectos estranhos que levantaram algumas bandeiras vermelhas. Por exemplo, na lista de contatos dela havia pessoas da mesma empresa do Funcionário-Alvo, assim como de outras empresas de energia, entretanto, ela não possuía outros “amigos” que se relacionavam com sua pessoa. Seu histórico educacional também continha dados falsos que chegavam a ser hilários.

Pesquisas adicionais e conversas com a empresa-alvo revelaram que Emily, se apresentando como uma candidata à vaga de emprego, também entrou em contato com outros funcionários da mesma empresa. Ela fez várias perguntas a fim de sondar a empresa alvo, inclusive perguntando quem era o Gerente de TI e quais versões de softwares estavam rodando – informações muito úteis para um invasor construindo um ataque.

É importante ressaltar que no caso acima, os invasores usaram uma combinação de rede social e e-mail para se comunicar com seus possíveis alvos e então enviar anexos maliciosos. Além disso, em quase todos os casos, os invasores usam o e-mail pessoal da vítima, ao invés do e-mail da empresa. Isto pode ser por conta do projeto do ataque, com vistas a contornar tecnologias de e-mail mais abrangentes que a maioria das empresas implementa, mas em alguns casos pode ser porque muitas pessoas tem suas contas em redes sociais ligadas ao seu e-mail pessoal, em vez do conta corporativa.

Detalhes – Anexo do E-mail #1

O arquivo resume.rar continha três documentos: uma versão “armada” do aplicativo open source TTCalc ( uma calculadora matemática para números grandes), um arquivo de texto benigno, cópia do “leiame” do TTCalc, e um PDF benigno do currículo da Emily. O currículo era quase uma copia idêntica de um exemplo disponível em qualquer lugar da internet.

Os detalhes:

| Filename | MD5 Hash |

| resume.rar | 8b42a80b2df48245e45f99c1bdc2ce51 |

| readme.txt | 8c6dba68a014f5437c36583bbce0b7a4 |

| resume.pdf | ee2328b76c54dc356d864c8e9d05c954 |

| ttcalc.exe | e6459971f63612c43321ffb4849339a2 |

Após a execução, ttcalc.exe solta dois arquivos (listados abaixo), e também uma cópia legítima do TTCalc v0.8.6 como disfarce:

%USERPROFILE%/Application Data/mt.dat

%USERPROFILE%/Start Menu/Programs/Startup/vc.bat

O arquivo mt.dat na verdade é o executável do malware, que detectamos como sendo Backdoor.APT.CookieCutter. Variantes desta família de backdoor também são chamados de “Pirpi” pela indústria de segurança. Neste caso, o malware foi configurado para usar os seguintes servidores remotos para command and control (CnC):

• swe[.]karasoyemlak[.]com

• inform[.]bedircati[.]com (Nota: Este domínio também foi usado durante a Operation Clandestine Fox)

• 122.49.215.108

Metadata do mt.dat:

| Description | MD5 hash |

| md5 | 1a4b710621ef2e69b1f7790ae9b7a288 |

| .text | 917c92e8662faf96fffb8ffe7b7c80fb |

| .rdata | 975b458cb80395fa32c9dda759cb3f7b |

| .data | 3ed34de8609cd274e49bbd795f21acc4 |

| .rsrc | b1a55ec420dd6d24ff9e762c7b753868 |

| .reloc | afd753a42036000ad476dcd81b56b754 |

| Import Hash | fad20abf8aa4eda0802504d806280dd7 |

| Compile date | 2014-05-27 15:48:13 |

Conteúdo do vc.bat:

@echo off

cmd.exe /C start rundll32.exe “C:\Documents and Settings\admin\Application Data\mt.dat” UpdvaMt

Detalhes – Anexo do E-mail #2

Por meio de pesquisas adicionais, a FireEye conseguiu obter outro arquivo RAR anexado a um e-mail enviado pelos mesmos invasores para um funcionário de outra empresa. Note que enquanto existem várias semelhanças, como um currículo falso e a inclusão do TTCalc, existe uma grande diferença, que é a entrega de um malware de backdoor completamente diferente. O nome do anexo dessa vez era “my resume and projects.rar” (em português: “meu currículo e projetos.rar”), mas dessa vez estava protegido pela senha “TTcalc”.

| Filename | MD5 hash |

| my resume and projects.rar | ab621059de2d1c92c3e7514e4b51751a |

| SETUP.exe | 510b77a4b075f09202209f989582dbea |

| my resume.pdf | d1b1abfcc2d547e1ea1a4bb82294b9a3 |

SETUP.exe é um RAR auto-extraível, que abre a janela do WinRAR quando executado, pedindo ao usuário o local para extrair os arquivos. Ele copia os arquivos extraídos para uma pasta “TTCalc” e tenta executar ttcalcBAK.exe (arquivo que solta o malware), mas o caminho é incorreto então ele falha e mostra uma mensagem de erro. Todos os outros arquivos eram benignos e relacionados a uma cópia legitima do aplicativo TTCalc.

| Filename | MD5 hash |

| CHANGELOG | 4692337bf7584f6bda464b9a76d268c1 |

| COPYRIGHT | 7cae5757f3ba9fef0a22ca0d56188439 |

| README | 1a7ba923c6aa39cc9cb289a17599fce0 |

| ttcalc.chm | f86db1905b3f4447eb5728859f9057b5 |

| ttcalc.exe | 37c6d1d3054e554e13d40ea42458ebed |

| ttcalcBAK.exe | 3e7430a09a44c0d1000f76c3adc6f4fa |

O arquivo ttcalcBAK.exe também é um RAR auto-extraível que solta e abre chrome_frame_helper, que é um Backdoor.APT.Kaba (também conhecido como PlugX/Sogu) backdoor usando um executável legítimo do Google Chrome para carregar um DLL via side-loading (em inglês). Apesar deste backdoor ser usado por vários grupos de invasores e ser bastante comum hoje em dia, esta é a primeira vez que a FireEye observou este grupo usando esta família de malware. O malware foi configurado para se comunicar com o domínio CnC www[.]walterclean[.]com (72.52.83.195 na época que foi descoberto) usando só o protocolo binário TCP. Os detalhes do arquivo estão abaixo, seguidos pela configuração do malware.

| Filename | MD5 hash |

| chrome_frame_helper.dll | 98eb249e4ddc4897b8be6fe838051af7 |

| chrome_frame_helper.dll.hlp | 1b57a7fad852b1d686c72e96f7837b44 |

| chrome_frame_helper.exe | ffb84b8561e49a8db60e0001f630831f |

| Metadata | MD5 hash |

| chrome_frame_helper.dll | 98eb249e4ddc4897b8be6fe838051af7 |

| .text | dfb4025352a80c2d81b84b37ef00bcd0 |

| .rdata | 4457e89f4aec692d8507378694e0a3ba |

| .data | 48de562acb62b469480b8e29821f33b8 |

| .reloc | 7a7eed9f2d1807f55a9308e21d81cccd |

| Import hash | 6817b29e9832d8fd85dcbe4af176efb6 |

| Compile date | 2014-03-22 11:08:34 |

Configuração do malware Backdoor.APT.Kaba:

PlugX Config (0x150c bytes):

Flags: False True False False False False True True True True False

Timer 1: 60 secs

Timer 2: 60 secs

C&C Address: www[.]walterclean[.]com:443 (TCP)

Install Dir: %ALLUSERSPROFILE%\chrome_frame_helper

Service Name: chrome_frame_helper

Service Disp: chrome_frame_helper

Service Desc: Windows chrome_frame_helper Services

Online Pass: 1234

Memo: 1234

Open Source Intel

O dominio walterclean[.]com compartilha detalhes de registro com securitywap[.]com:

Os seguintes domínios estão registrados para QQ360LEE[@]126[.]COM

Domain: walterclean[.]com

Create Date: 2014-03-26 00:00:00

Registrar: ENOM, INC.

Domain: securitywap[.]com

Create Date: 2014-03-26 00:00:00

Registrar: ENOM, INC.

Conclusão

Em resumo, a FireEye atribuiu estes ataques ao mesmo grupo responsável pela Operation Clandestine Fox, com base nas seguintes ligações:

• O malware de primeiro estagio (mt.dat) é uma versão com algumas atualizações do malware Backdoor.APT.CookieCutter solto durante a Operation Clandestine Fox;

• Baseado em nossa Inteligência, o Backdoor.APT.CookieCutter tem sido usado exclusivamente por este grupo;

• Por fim, o domínio CnC inform[.]bedircati[.]com visto nesta atividade também foi usado na Operation Clandestine Fox.

Outro passo evolutivo para este grupo é a diversificação do uso das ferramentas com os malwares Kaba, PlugX e Sogu, o que não foi visto anteriormente.

Como a FireEye já relatou antes, os invasores de APT se aproveitam de todos os vetores possíveis para estabelecer uma posição nas empresas que tem como alvo. Redes sociais são cada vez mais utilizadas, tanto por razões pessoais como para negócios, e são mais um vetor de ameaça em potencial que, tanto usuários finais como agentes de segurança digital precisam ter ciência.

Infelizmente, é muito comum que usuários baixem a guarda quando usam redes sociais ou o e-mail pessoal, uma vez que não tratam esses serviços com o mesmo nível de risco do seu e-mail corporativo. Quanto mais as empresas permitirem a seus funcionários trabalhar de casam ou mesmo permitir o acesso a rede corporativa ou seus recursos usando seus computadores pessoais, estes ataques mirando em e-mails pessoais serão um risco significativo para empresa.

Sobre a FireEye, Inc.

A FireEye inventou uma plataforma de segurança baseada em máquina virtual especialmente construída para fornecer proteção contra ameaças em tempo real para empresas e governos no mundo inteiro contra a próxima geração de ataques cibernéticos. Esses ataques altamente sofisticados podem facilmente contornar defesas tradicionais baseadas em assinatura, tais como firewalls de próxima geração, IPS, anti-vírus e gateways. A Plataforma de Prevenção de Ameaças da FireEye (FireEye Threat Prevention Platform) fornece, em tempo real, proteção contra ameaças dinâmicas sem o uso de assinaturas para proteger uma organização em todos os vetores de ameaças primárias e nas diferentes etapas do ciclo de vida de um ataque. O núcleo da plataforma FireEye é um engine de execução virtual, complementado pela inteligência de ameaça dinâmica, para identificar e bloquear ataques cibernéticos em tempo real. A FireEye tem mais de 1.900 clientes em mais de 60 países, incluindo mais de 130 no Fortune 500.

exto aqui